Seguridad Informática I

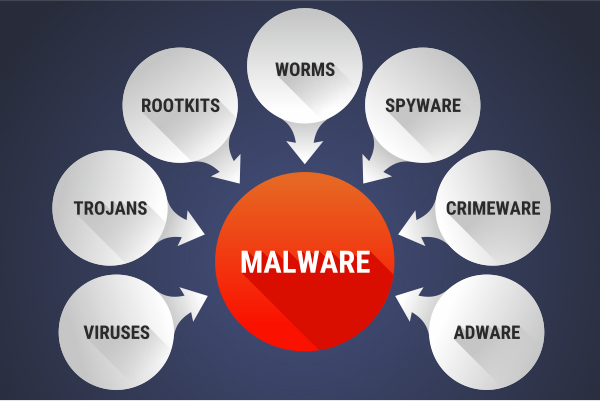

Qué es un malware?

Es la abreviatura de software malicioso y se considera un tipo dañino o malicioso de software que está destinado a acceder a un dispositivo de forma inadvertida, sin el conocimiento del usuario.

Os explicaré que hacen varios de estos malwares en nuestro dispositivo:

Bomba de tiempo - Es una parte de código insertada en un programa que permanece oculto hasta que se den una o varias condiciones preprogramadas, cuando esto suceda se ejecuta una acción maliciosa por parte de este. Los virus suelen contener bombas que ejecutan el programa en un tiempo predefinido, esta técnica se utiliza para esparcirse antes de ser notado.

Gusano - Este malware tiene la capacidad de duplicarse a sí mismo, utilizan las partes automáticas del sistema operativo para ser invisibles a el usuario. A diferencia de un virus, este no necesita modificar archivos, si no que se encuentra en la memoria RAM y allí se duplica a si mismo.

Troyano - También llamado caballo de Troya, es un programa que se presenta inofensivo al principio, pero al ejecutarlo le brinda acceso a un atacante remoto. Lo que suelen hacer es crear una puerta trasera por la cual permite la administración remota a un usuario no autorizado.

Hijackers - Esto hace referencia a cualquier tipo de técnica ilegal que lleve a robar a un usuario en internet, dentro de los varios tipos de hijackers los hay de: robo de información, secuestro de conexiones de red, de terminales, módems, servicios etc.

Un tipo de hijacker común es el del navegador, que consiste en que un sypware modifica la página de inicio o buscador predeterminado.

Zombie - Esto se asigna a ordenadores que han sido infectados por un malware, dando así el acceso a una tercera persona para ejecutar actividades hostiles. Esto se hace obviamente sin el conocimiento del usuario legítimo del ordenador, de ahí el nombre de muertos vivientes esclavizados.

Ejemplos de virus conocidos:

Creeper - Fue un programa experimental autoreplicante escrito por Bob Thomas BBN en 1971, no estaba programado para causar daño sino para comprobar si se podía crear un programa que se moviera entre ordenadores. Se cree que fue el primer virus informático.

Viernes 13 - También conocido como Jerusalem o Jerusalén es uno de los virus más destacados de la historia de los virus informáticos. Este virus se instalaba en la RAM de los ordenadores, tomando el control de las interrupciones entre las 8:00 y las 21:00, durante este período afectaba a los archivos .exe y .com. Se descrubió y aisló en 1987 por la Universidad Hebrea de Jerusalén, este virus estaba programado para destruir todos los archivos que hubiera infectado para el 13 de Mayo de 1988.

CIH/Chernobyl - Es un virus que ataca a los sistemas Windows 9x, surgido en el 1998. El nombre viene de su creador Chen Ing Hau "陳盈豪".El siguiente nombre "Chernobyl" se debió a que la fecha de activación coincidía con el aniversario del accidente de Chernobyl.

En su momento fue considerado uno de los virus más peligrosos y destructivos, capaz de eliminar información crítica del usuario e incluso sobreescribir la BIOS, impidiendo el arranque del equipo.

I love you - Era un virus escrito en VBScript, en Mayo del 2000 infectó a unos 50 millones de ordenadores, provocando perdidas de más de 5.500 millones de dólares. Este virus sobreescribía y eliminaba múltiples tipos de archivos, el origen es un mail con asunto "ILOVEYOU" que contenía un archivo "LOVE-LETTER-FOR-YOU.TXT.vbs" que cuando se ejecutaba creaba copias de sí mismo en el disco duro.

Storm - Este hace referencia a una red de "zombis" que se controlaban remotamente, que se originaron por medio de la diseminación de un gusano llamado "storm", un troyano distribuído por e-mail.

Conficker - Es un gusano que se encontró en 2008, este ataca al sistema operativo Windows, cuando infecta una computadora desactiva varios servicios de Windows incluyendo el antivirus y el Windows Update. Luego se contacta con un servidor y recibe instrucciones sobre qué hacer.

Mi ejemplo de virus conocido:

CryptoLocker - Básicamente te lo mandan por mail y te infecta. Cuando se ejecuta por primera vez se instala en la carpeta "Documentos" y crea una clave de registro que se ejecuta cuando enciendes el ordenador. Cuando finaliza su instalación cifra todos tus archivos en tus discos locales y cuando termina de cifrarlos te aparece una pantalla en la que se te dice que tienes que pagar una cantidad de dinero en un determinado período de tiempo para descifrar tus archivos, si no pagas en el tiempo indicado, la clave para descifrar los archivos se perderá y no podras recuperar nunca tus datos.

Cómo protegernos de un malware?

CryptoLocker - Básicamente te lo mandan por mail y te infecta. Cuando se ejecuta por primera vez se instala en la carpeta "Documentos" y crea una clave de registro que se ejecuta cuando enciendes el ordenador. Cuando finaliza su instalación cifra todos tus archivos en tus discos locales y cuando termina de cifrarlos te aparece una pantalla en la que se te dice que tienes que pagar una cantidad de dinero en un determinado período de tiempo para descifrar tus archivos, si no pagas en el tiempo indicado, la clave para descifrar los archivos se perderá y no podras recuperar nunca tus datos.

Cómo protegernos de un malware?

Esto parece tarea sencilla, y lo es. Lo principal es instalar un antivirus de confianza como el Windows Defender.

También puedes seguir tips como:

-Mantener el equipo y los programas y aplicaciones actualizados

-Desinstalar programas que ya no utilizes

-Evitar ejecutar archivos que te lleguen por correo de personas desconocidas

-En el móvil, sólo descargar apps del Google Play y el App Store

-Hacer copias de seguridad de tus archivos y datos

-En equipos compartidos, crear sesiones con permisos limitados

Herramientas básicas como un Firewall también pueden ser de ayuda.

Un Firewall es un programa que controla el acceso de un ordenador a la red y de elementos de la red del ordenador, este bloquea los accesos no autorizados.

Bitdefender

Norton

Panda

McAfee

Estos son todos de pago, pero son muy buenos.

Aunque no siempre que sea de pago garantiza una mejor protección, la gente cree que el hecho de que un antivirus no sea de pago pueda significar que este no es bueno o no es de fiar, pero no tiene nada que ver. El único gran cambio es que los gratuitos incluyen anuncios y suelen tener una protección más básica y con menos opciones, los de pago por su parte tiene una capa extra de seguridad.

En términos de sistema operativo se debate si entre Windows, Linux y Mac OS hay uno más seguro que el otro. Lo cierto es que Mac OS y Linux tienen el mayor número de vulnerabilidades y Windows el que menos.

Y si hablamos de malware en teléfonos móviles (Android e iOS), existen obviamente, pero es más común encontrarnos con troyanos en apps que parecen inofensivas.

Para defendernos de estos malwares lo principal es instalar el antivirus adecuado, por ejemplo: Avast. Y si ya es tarde y estás infectado, lo mejor es restablecer el dispositivo desde ajustes, esto borrará tus datos si no los guardas en una nube pero te asegurarás de que tu móvil no tenga ningún malware.

McAfee

Estos son todos de pago, pero son muy buenos.

Aunque no siempre que sea de pago garantiza una mejor protección, la gente cree que el hecho de que un antivirus no sea de pago pueda significar que este no es bueno o no es de fiar, pero no tiene nada que ver. El único gran cambio es que los gratuitos incluyen anuncios y suelen tener una protección más básica y con menos opciones, los de pago por su parte tiene una capa extra de seguridad.

En términos de sistema operativo se debate si entre Windows, Linux y Mac OS hay uno más seguro que el otro. Lo cierto es que Mac OS y Linux tienen el mayor número de vulnerabilidades y Windows el que menos.

Y si hablamos de malware en teléfonos móviles (Android e iOS), existen obviamente, pero es más común encontrarnos con troyanos en apps que parecen inofensivas.

Para defendernos de estos malwares lo principal es instalar el antivirus adecuado, por ejemplo: Avast. Y si ya es tarde y estás infectado, lo mejor es restablecer el dispositivo desde ajustes, esto borrará tus datos si no los guardas en una nube pero te asegurarás de que tu móvil no tenga ningún malware.

Comentarios

Publicar un comentario